LummaC2:值得安全专业人士关注的新兴威胁

文章重点

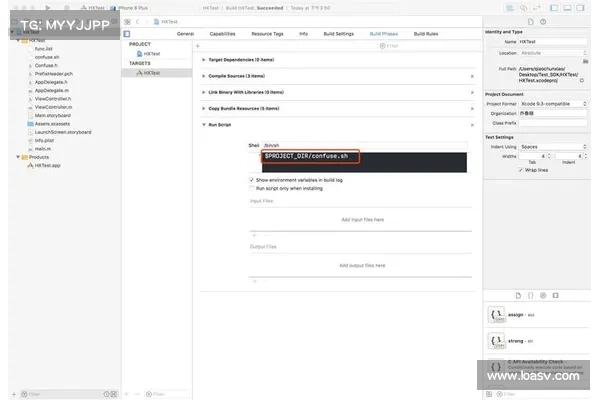

LummaC2是一种信息窃取恶意软件,利用PowerShell命令进行下载与执行。自2022年起,它在俄语论坛上出现,作为恶意软件即服务MaaS使用。骗取人类及非人类身份的凭证,可能导致整个组织面临隐秘的内部攻击风险。需要加强对模糊化脚本的监控和防御,以提升安全团队的检测与反应能力。最近,LummaC2 infostealer样本的行为被观察到,通过一系列的PowerShell命令在目标终端下载并执行有效负载。据Ontinue的博文介绍,LummaC2是一种用C语言编写的情报窃取恶意软件,旨在窃取机密信息。

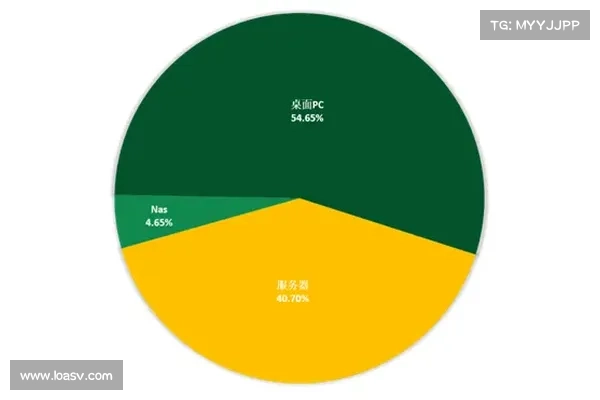

研究人员指出,该恶意软件被用作恶意软件即服务MaaS,并于2022年起在俄语论坛上出现。该恶意软件会感染目标主机,并试图窃取信息,然后将其外泄至C2服务器。

“我们分析的主要结论是,强调监控和减轻模糊化脚本的重要性,特别是那些通过PowerShell传递的脚本。”Ontinue的网络防御专家Rhys Downing表示,“尽管模糊化的PowerShell命令并不新颖,但它依然是攻击者的高效技术。安全团队应优先提升对此类战术的检测与反应能力,确保即便是已知的攻击方法也能持续受到审查并被屏蔽。”

为什么安全专业人士应重视LummaC2的回归

LummaC2的回归因其对PowerShell的复杂用法和利用现成工具的策略,而显示出显著的风险。Sectigo的高级研究员Jason Soroko指出,这使得检测和减轻变得更加困难。

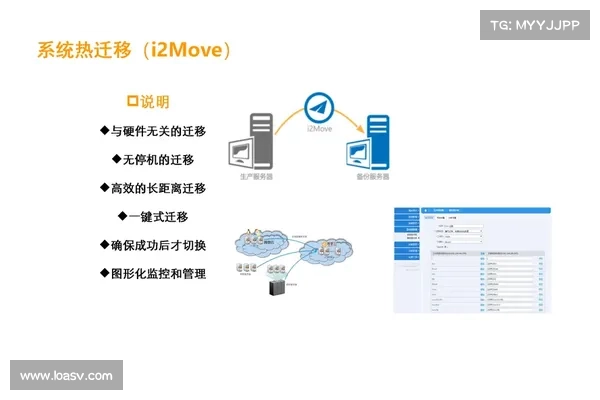

外网加速器与典型的使用PowerShell的恶意软件不同,Soroko表示LummaC2结合了模糊化、受信的Windows二进制文件Mshtaexe和Dllhostexe以及通过注册表修改来实现持久控制的技术,以逃避防御。

“最重要的结论是该恶意软件进阶的多阶段感染过程和利用合法系统工具的能力,这要求安全团队增强警惕和主动防御策略。”Soroko补充道,“尽管PowerShell命令常被利用,但LummaC2的多种战术组合呈现出一种独特且更具挑战性的威胁。”

Entro Security的联合创始人及首席执行官Itzik Alvas补充说,LummaC2 infostealer使用者能够窃取已感染系统中人类和非人类身份NHI的凭证。Alvas提到,虽然攻击的初始范围通常较为温和,且大多数行业已经标准化身份管理IAM和治理控制,但非人类身份往往具有过高的权限。

“因此,已被妥协的非人类身份使得攻击者能在已感染系统中隐秘地攻击整个组织。”Alvas说。